编者注:这是一个非常流氓的 WIFI 网络钓鱼工具,甚至可能是非法的工具(取决于你的使用场景)。在没有事先获得许可的情况下使用 Wifiphisher 攻击基础网络设施将被视为非法活动。使用时请遵守相应地区的法律!!!

Wifiphisher 是一个很流氓的无线路由 Access Point 框架,用于进行 Wi-Fi 安全测试。渗透测试人员可以使用 Wifiphisher 执行有针对性的 Wi-Fi 关联攻击,轻松实现针对无线客户端的中间人攻击。 Wifiphisher 可以进一步对连接的客户端定制网络钓鱼攻击,以便捕获凭证(例如,来自第三方登录页面或WPA / WPA2预共享密钥)或用恶意软件感染受害者站点。

Wifiphisher 主要特性

- 强大:Wifiphisher 可以在 Raspberry Pi 设备内运行几个小时,执行所有现代 Wi-Fi 相关钓鱼技术(包括“Evil Twin”,“KARMA”和“Known Beacons”)

- 灵活:支持数十个参数,并为不同的部署方案提供了一组社区驱动的网络钓鱼模板

- 模块化:用户可以在Python中编写简单或复杂的模块,以扩展工具的功能或创建自定义网络钓鱼方案,以便执行特定的面向目标的攻击

- 使用方便:高级用户可以利用Wifiphisher提供的丰富功能,但初学者直接使用 “./bin/wifiphisher” 就可以开始。交互式文本用户界面引导测试人员完成攻击的构建过程

- 广泛研究的结果:我们的开发人员披露了“Known Beacons”和“Lure10”等攻击以及最先进的网络钓鱼技术,而 Wifiphisher 是第一个将它们整合在一起的工具

- 由一群令人敬畏的开发者和社区支持

- 免费开源:Wifiphisher可以免费下载,还附带完整的源代码,使用 GPLv3 开源许可

Wifiphisher 工作原理

Wi-Fi 网络钓鱼包括两个步骤:

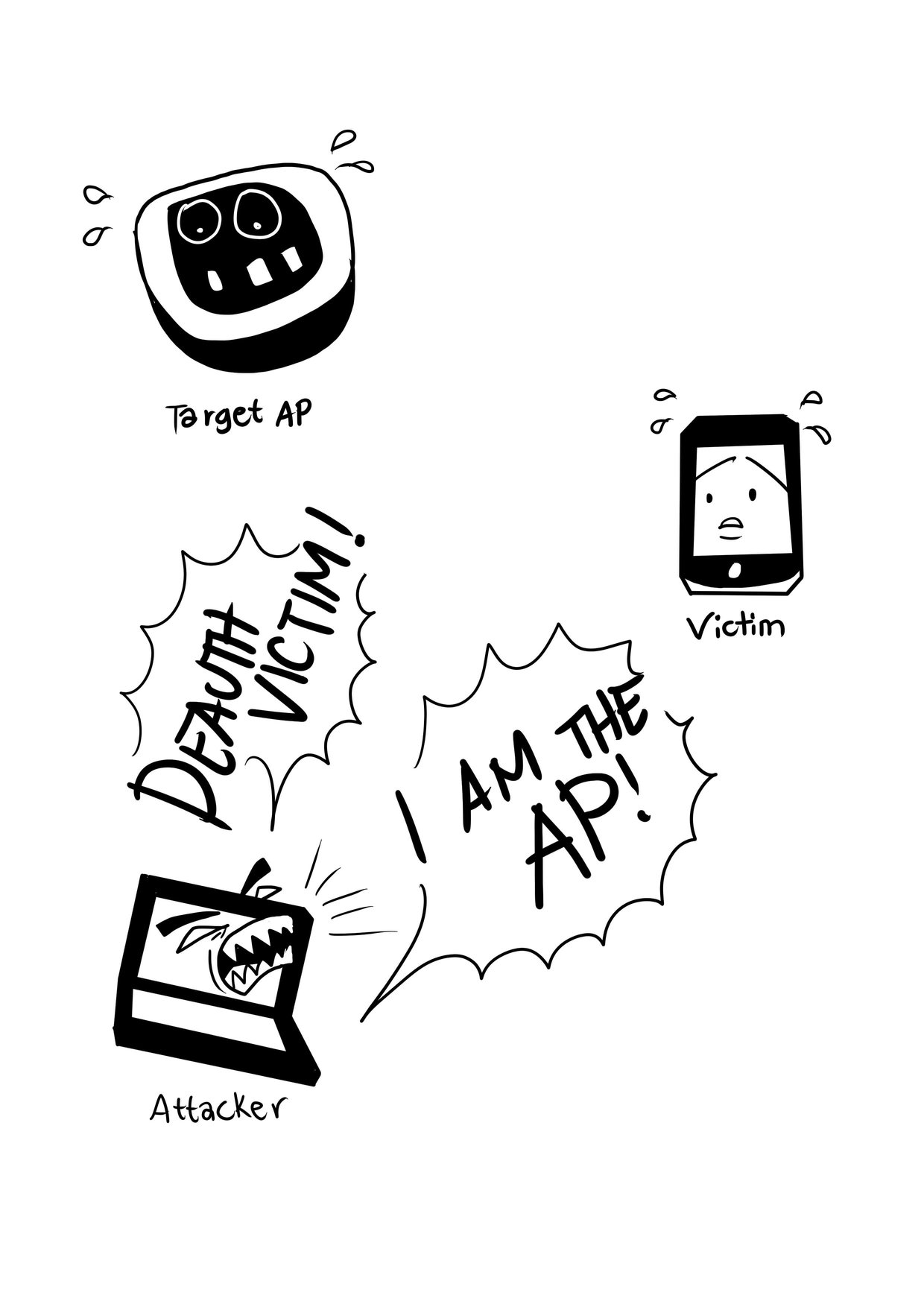

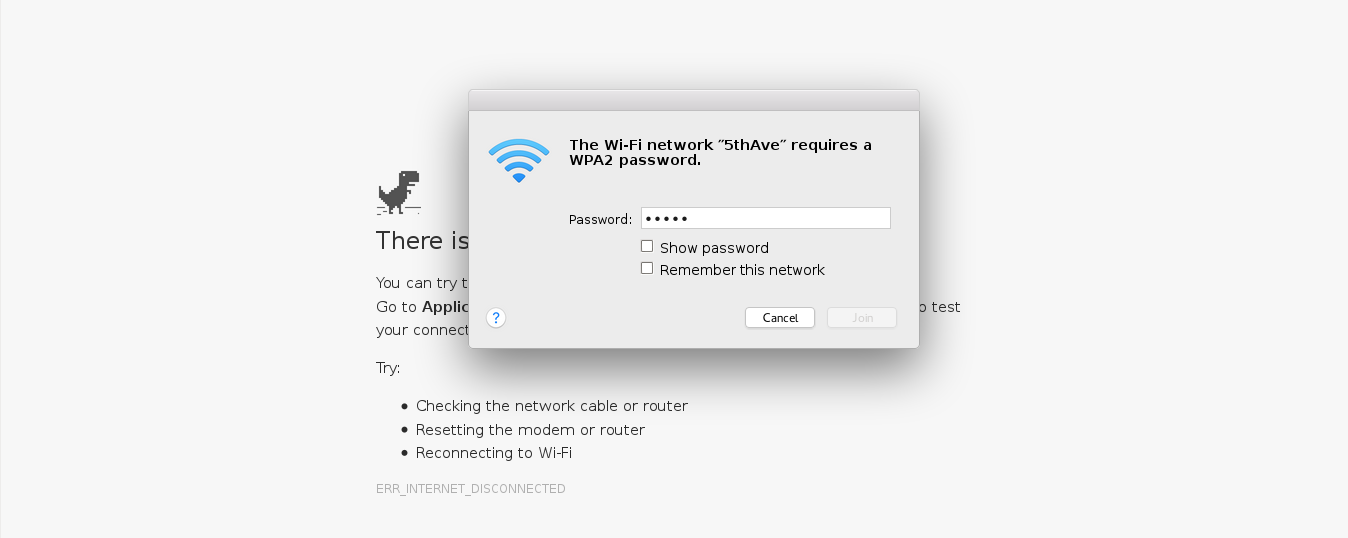

1. 首先用在不知不觉中与Wi-Fi客户端关联的过程,或者换句话说,获得中间人(MITM)位置的过程。 Wifiphisher 使用了许多不同的技术来实现这一目标,包括:

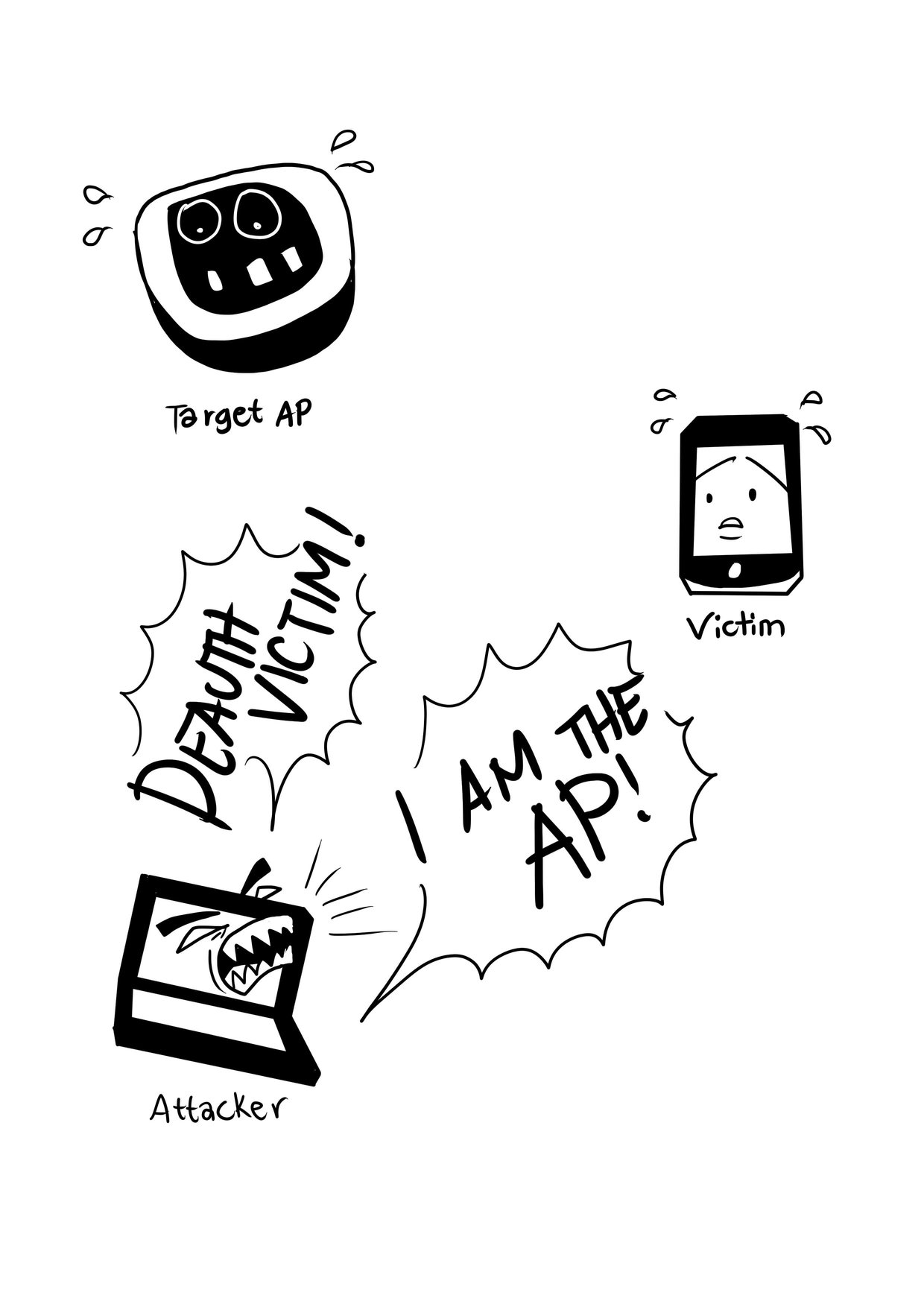

- Evil Twin,Wifiphisher 创建了一个类似于合法网络的虚假无线网络

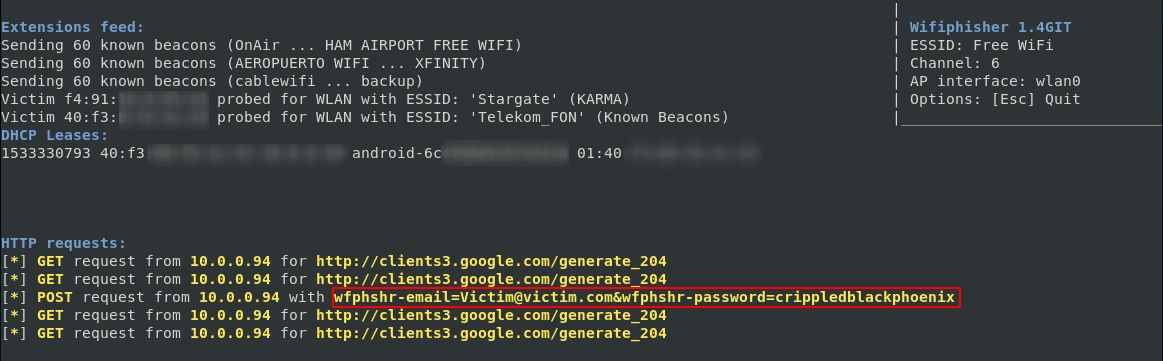

- KARMA,Wifiphisher 伪装成附近 Wi-Fi 客户端搜索的公共网络

- 已知的 Beacons,其中 Wifiphisher 广播普通 ESSID 的字典,周围的无线电台过去可能曾经连接到该字典

与此同时,Wifiphisher 不断伪造 “Deauthenticate” 或 “Disassociate” 数据包以破坏现有的信任,最终使用上述技术吸引受害者。

2. (可选)一旦 Wifiphisher 授予穿透测试员一个中间人位置,就可以进行许多不同的攻击。 例如,测试人员可以执行数据嗅探或扫描受害者站点的漏洞。

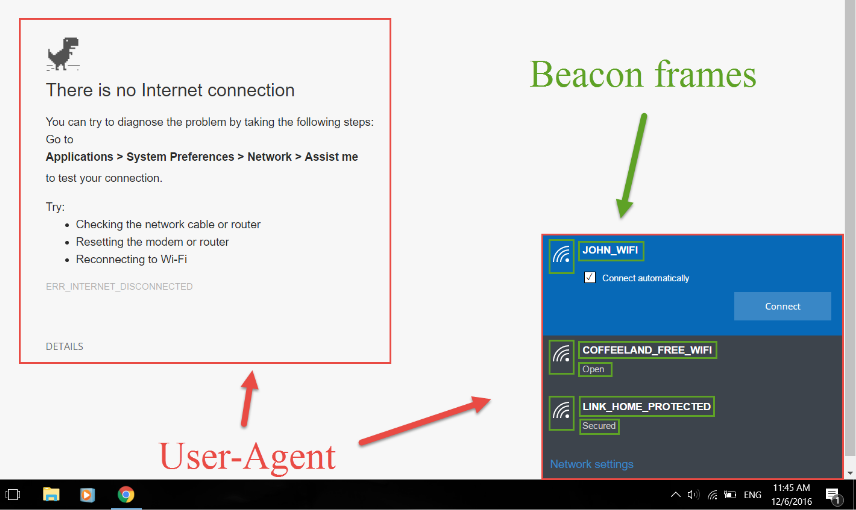

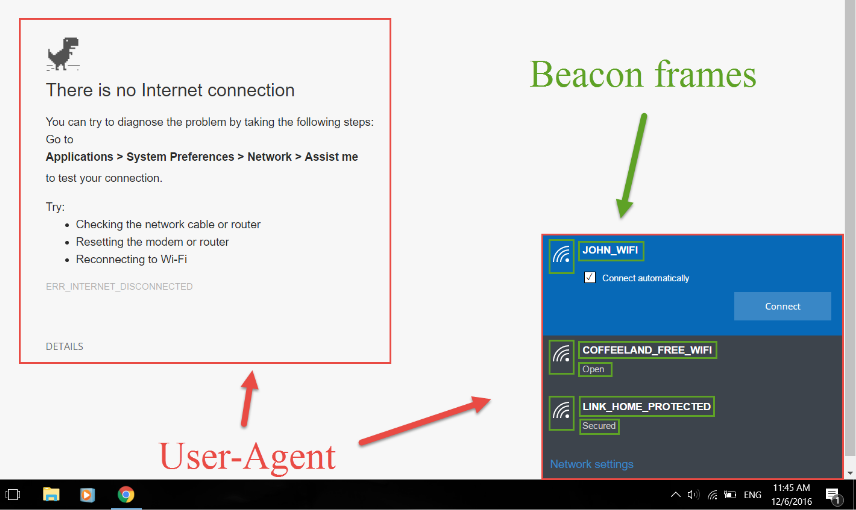

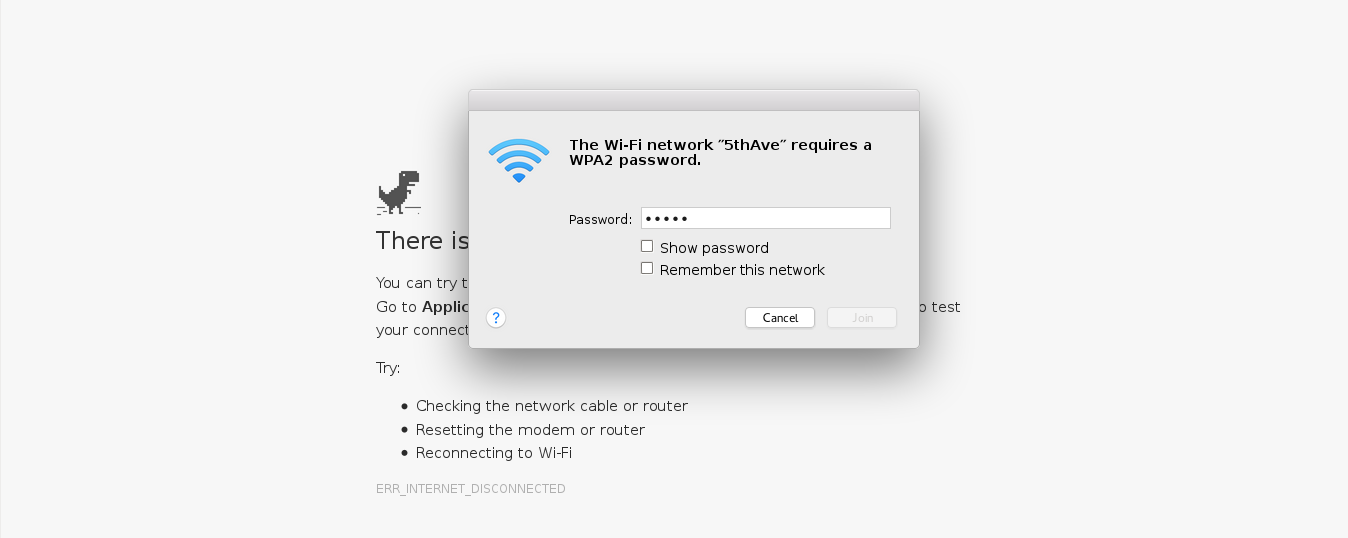

使用 Wifiphisher,可以通过从目标环境和受害用户收集信息来实现高级Web网络钓鱼技术。 例如,Wifiphisher 将从广播的信标帧和 HTTP User-Agent 标头中提取信息,以模仿基于 Web 的 Windows 网络管理器,以捕获预共享密钥。

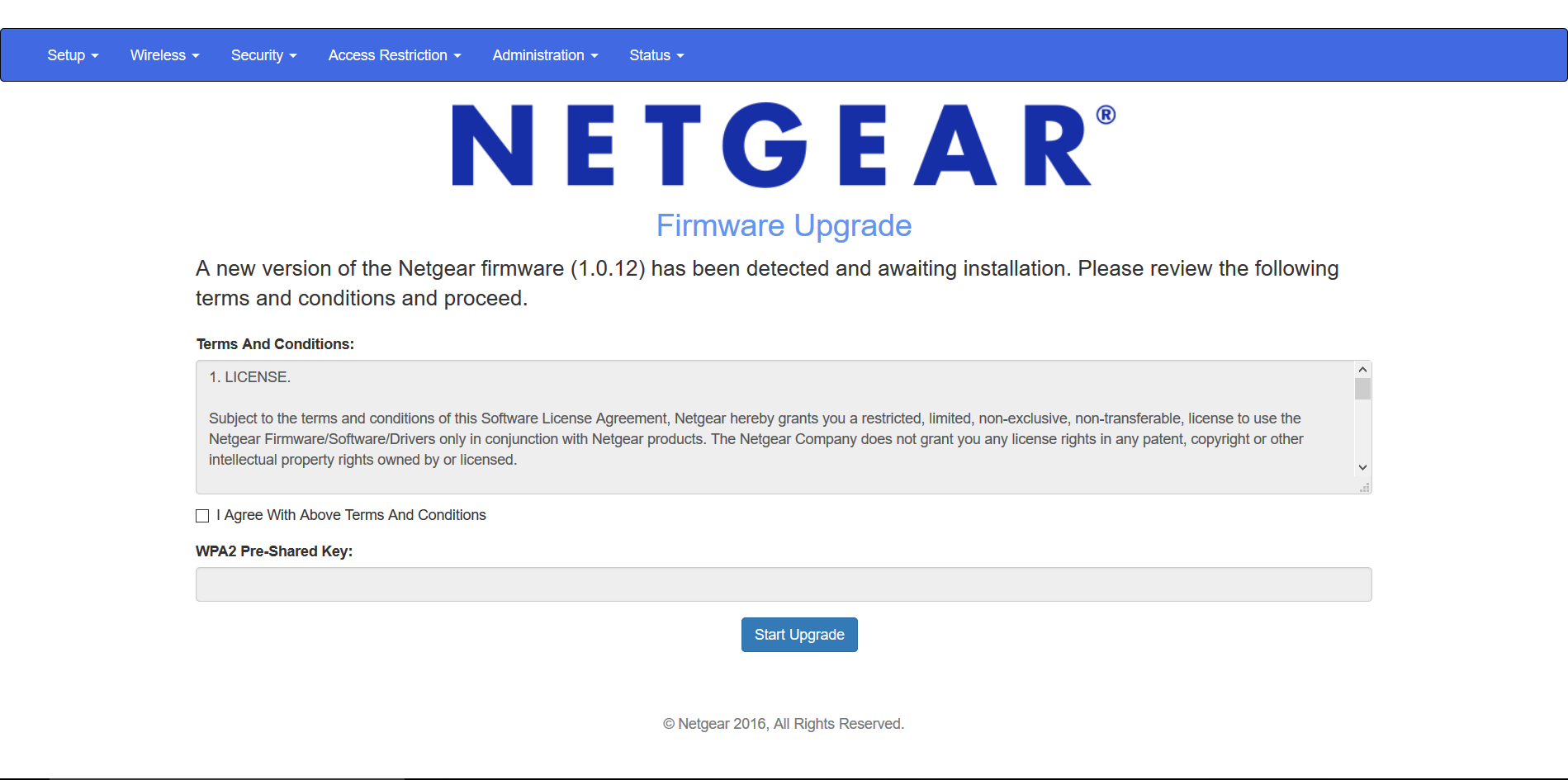

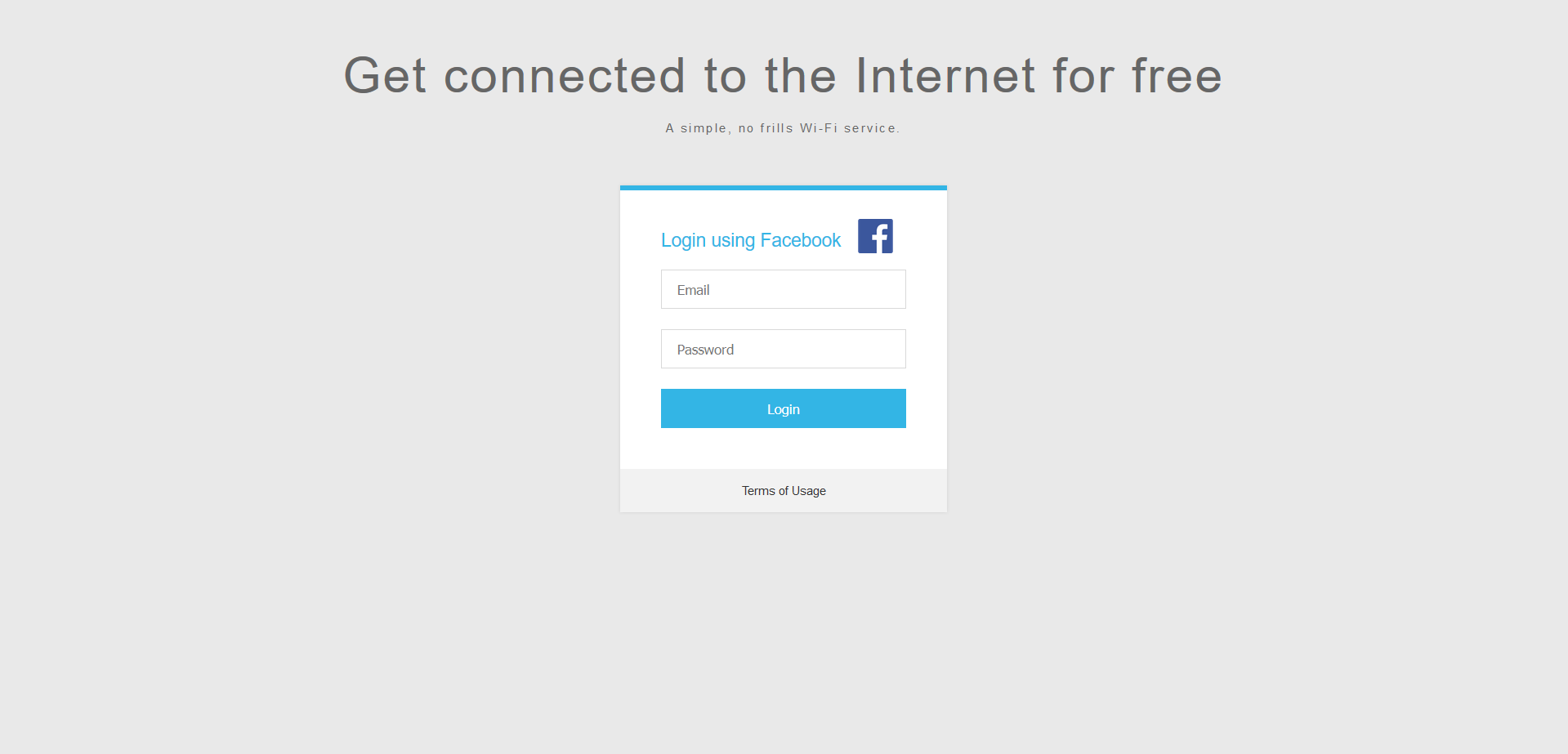

下图是一个假冒的 Web 网络管理器

Wifiphisher 运行环境

运行 Wifiphisher 需要满足如下两点要求:

- 一个可用的 Linux 系统。 Wifiphisher 支持许多 Linux 发行版,但 Kali Linux 是官方支持的发行版,因此所有新功能都主要在这个平台上进行测试。

- 一个支持AP和监控模式且能够注入的无线网络适配器。 驱动程序应支持netlink。

Wifiphisher 安装

使用如下命令来安装 Wifiphisher:

git clone https://gitee.com/mirrors/Wifiphisher.git # 下载最新的代码

cd wifiphisher # 切换到 tools 目录

sudo python setup.py install # 安装依赖

或者你也可以直接下载发行包:https://github.com/wifiphisher/wifiphisher/releases

Wifiphisher 使用

你可以通过执行 wifiphisher 或 python bin/wifiphisher(在 tools 目录中)来运行该工具。

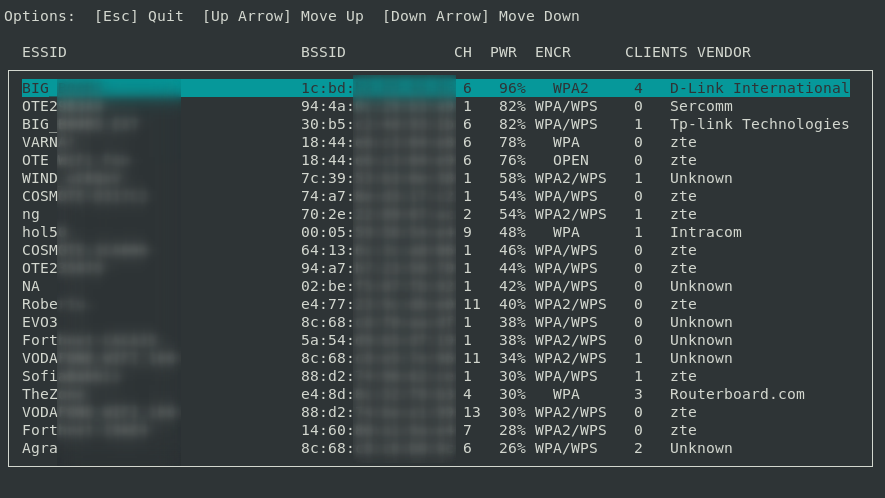

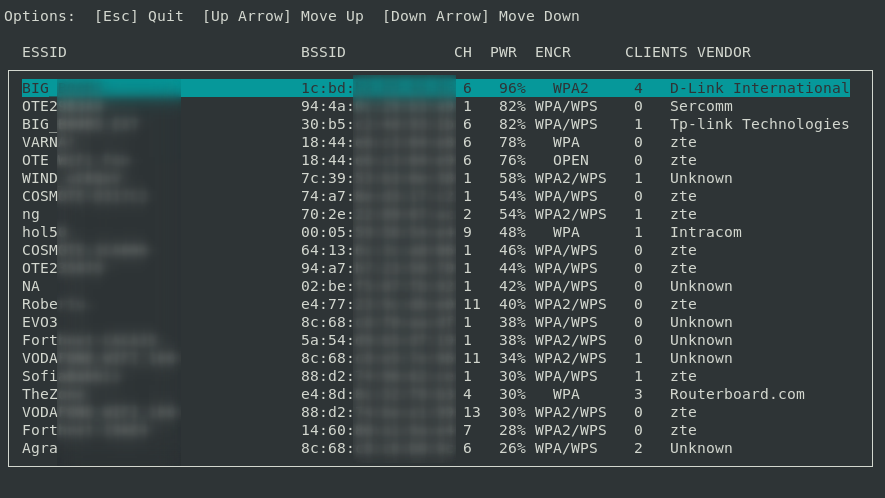

如果你没有加任何参数,它会要求你选择目标网络的 ESSID(包含在周围区域中所有ESSID的列表中)以及要执行的网络钓鱼方案。 默认情况下,该工具将执行Evil Twin和KARMA攻击。

例如:

wifiphisher -aI wlan0 -jI wlan4 -p firmware-upgrade --handshake-capture handshake.pcap

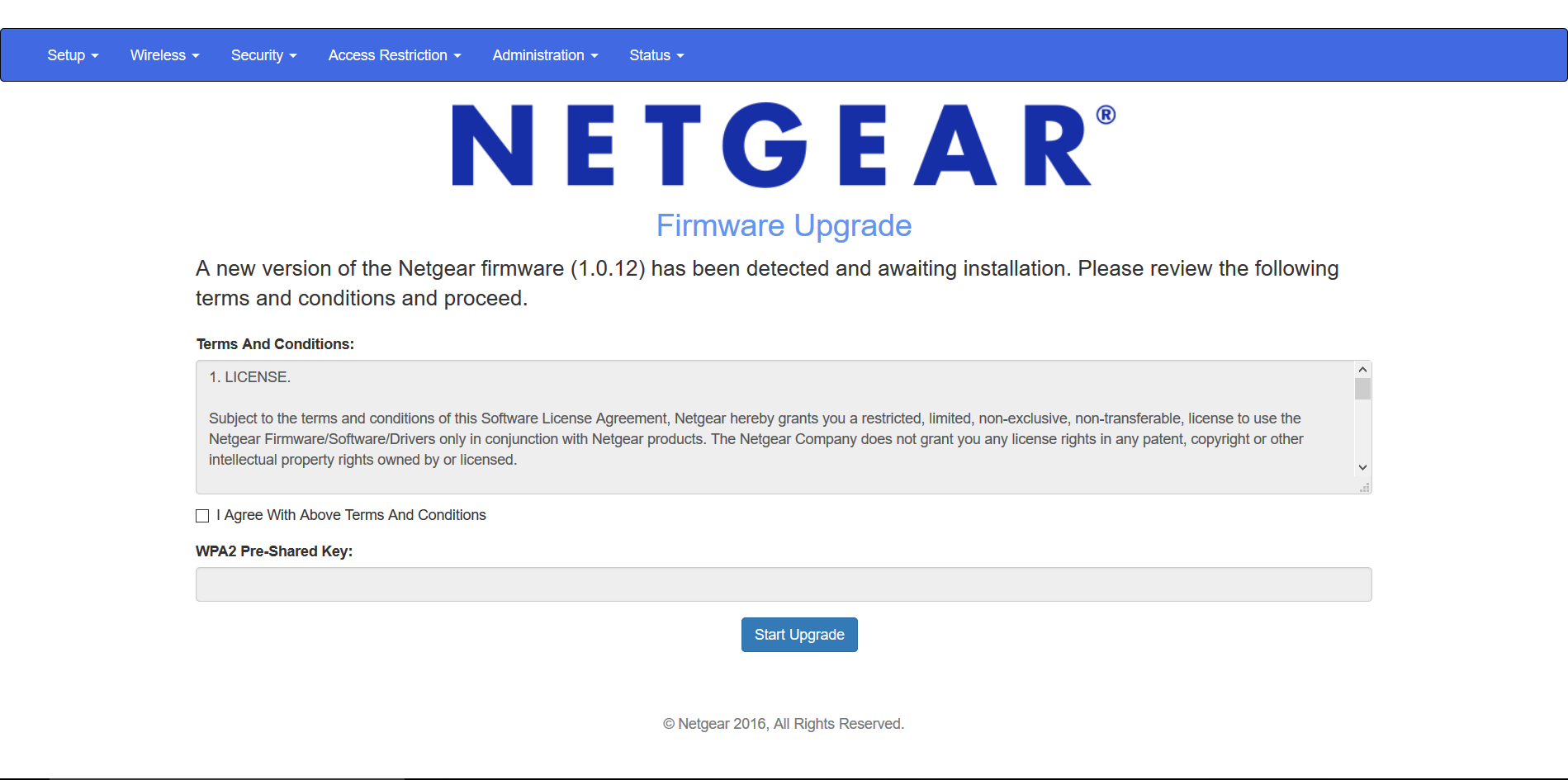

使用 wlan0 作为恶意接入点,使用 wlan4 产生DoS攻击。 从列表中手动选择目标网络,然后执行“固件升级”方案。 通过在handshake.pcap文件中对握手进行检查,验证捕获的预共享密钥是否正确。

用于手动选择无线适配器。 “固件升级”方案是从受密码保护的网络获取PSK的简便方法。

wifiphisher --essid CONFERENCE_WIFI -p plugin_update -pK s3cr3tp4ssw0rd

自动选择正确的网络接口。 使用ESSID“CONFERENCE_WIFI”定位Wi-Fi并执行“插件更新”方案。 Evil Twin将使用PSK“s3cr3tp4ssw0rd”进行密码保护。

这对于具有所公开的PSK的网络(例如在会议中)是有用的。 “插件更新”方案提供了一种让受害者下载恶意可执行文件(例如包含反向shell有效负载的恶意软件)的简便方法。

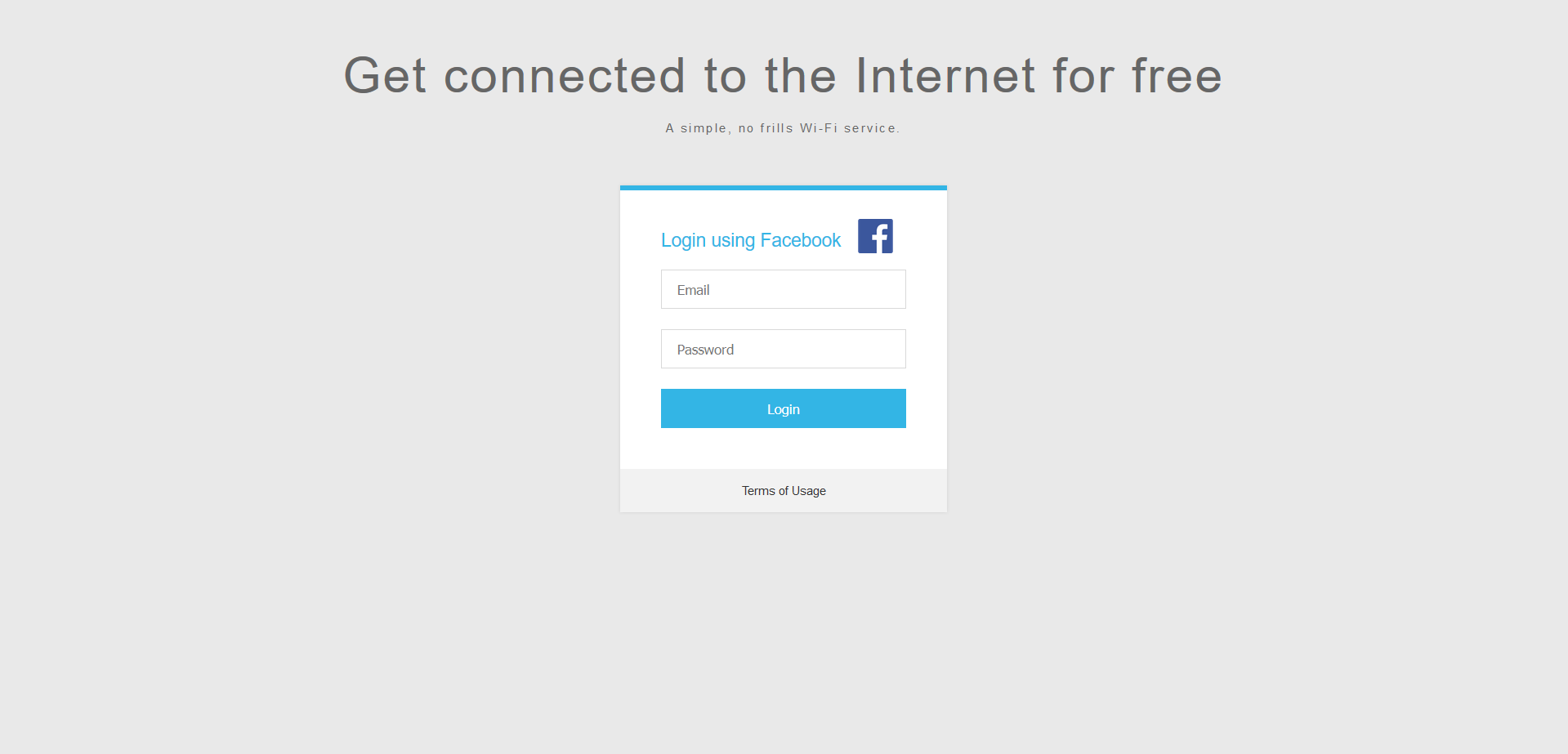

wifiphisher --essid "FREE WI-FI" -p oauth-login -kB

只需使用ESSID“FREE WI-FI”生成一个开放的Wi-Fi网络,然后执行“OAuth登录”方案。 此外,安装“Known Beacons”Wi-Fi自动关联技术。

这对公共场所的受害者有用。 “OAuth登录”方案提供了一种从Facebook等社交网络捕获凭据的简单方法。

Wifiphisher 界面截图

接入点的定位

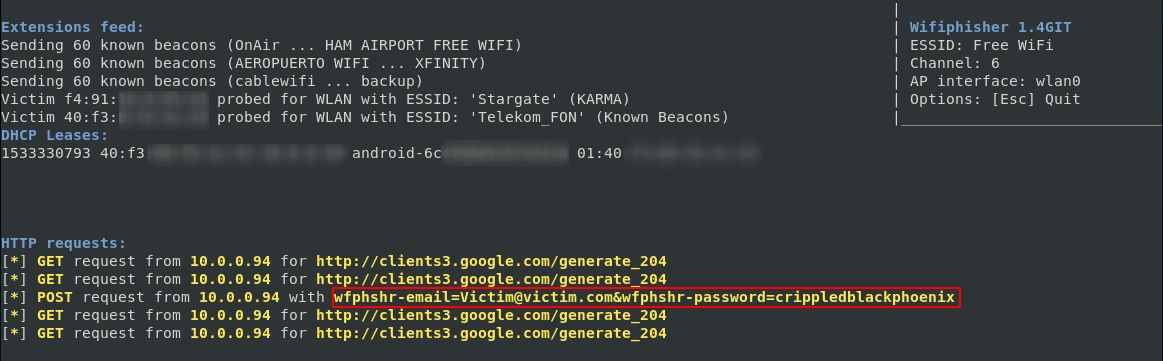

一次成功的攻击

假冒路由配置页面

假冒 OAuth 登录页面

假冒基于 Web 的网络管理

再次重申

在没有事先获得许可的情况下使用 Wifiphisher 攻击基础网络设施将被视为非法活动。使用时请遵守相应地区的法律,作者不承担任何责任,也不对此项目造成的任何误用或损害负责。